大家好,我們昨天教大家安裝了 Kali Linux

那今天要做什麼呢?那就是在自己的本地端安裝靶機!

因為我們要實作滲透測試,但又不能對外部的網站進行攻擊,所以我們勢必要自己架一個攻擊對象,以防吃上官司

那先來說說我們要安裝的靶機有哪些

它們兩個都是可以用來進行實作的靶機,只是差異在於「支援的功能」多寡

那這裡我們先來載 Metasploitable2

(如果還沒載 VirtualBox,可以先去看我昨天那篇:Day 11 : 實作篇 - Kali Linux VM虛擬機安裝教學)

它是特別為「滲透測試」所設計的「練習對象」,其環境為 Ubuntu 的 VM 虛擬機

也因為它是為練習而生,所以它本身含有許多的安全漏洞,可以讓你練習對資料庫、系統、網頁等進行滲透測試

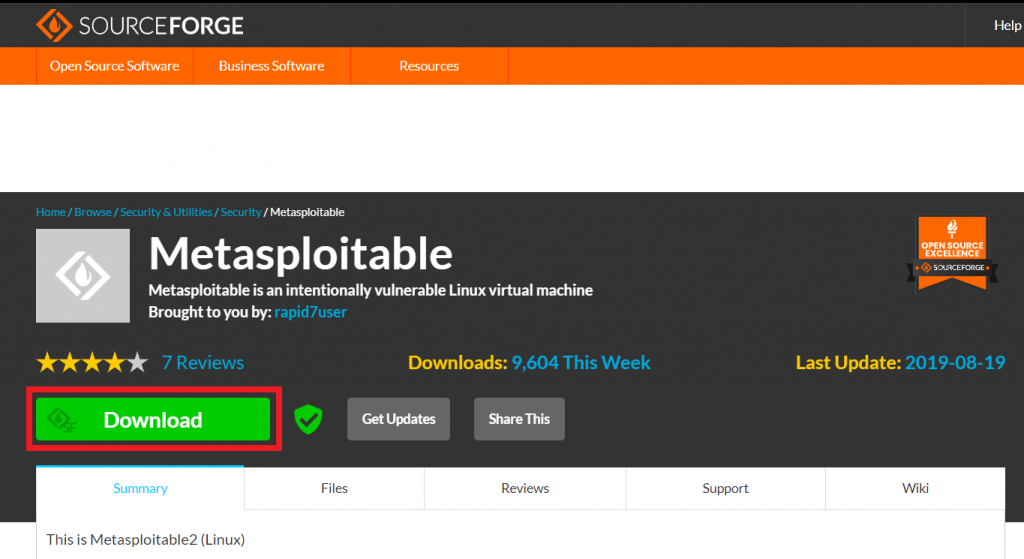

首先,先進到以下連結,並按「Download」

Metasploitable2 download link:https://sourceforge.net/projects/metasploitable/

稍微等它載一段時間

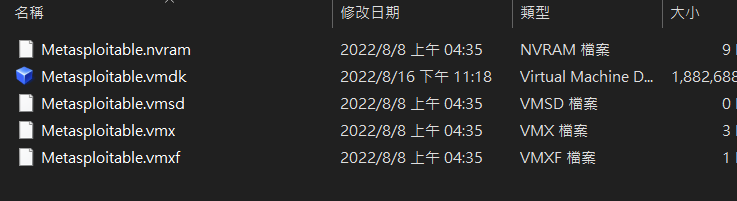

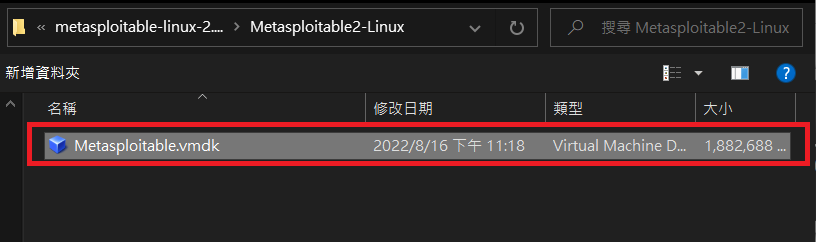

下載完解壓縮它,會看到以下畫面

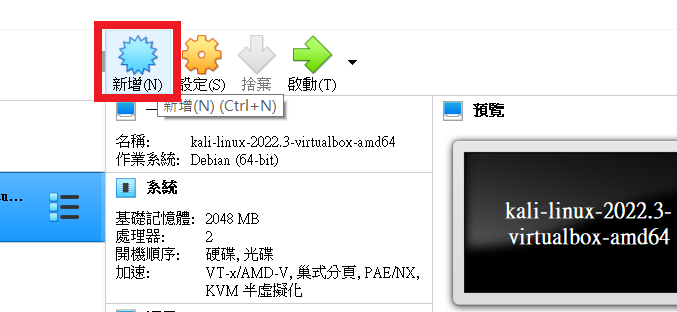

開啟VirtualBox,並點擊「新增」

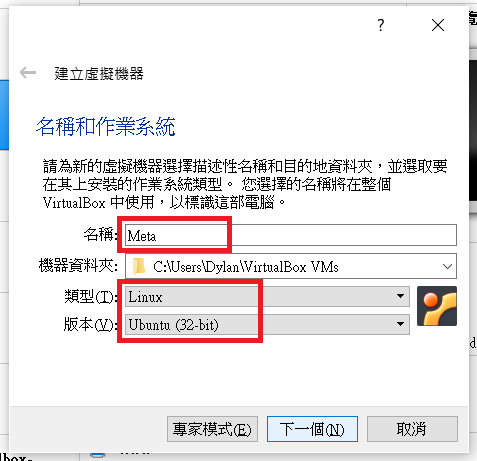

這裡名稱用「Meta」,類型選擇「Linux」,版本選「Ubuntu(32-bit)」

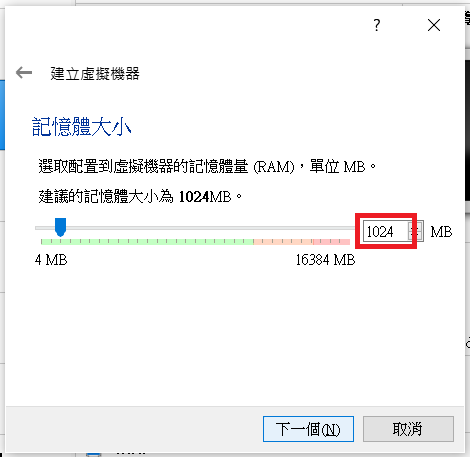

記憶體大小給它「1024 MB」就好

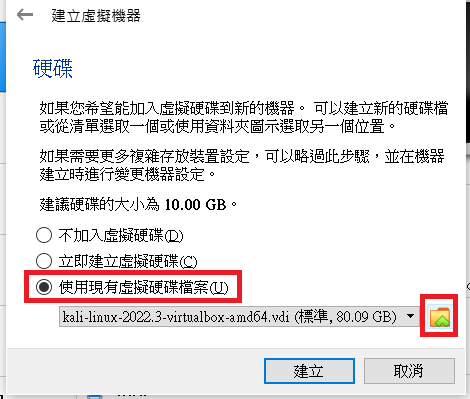

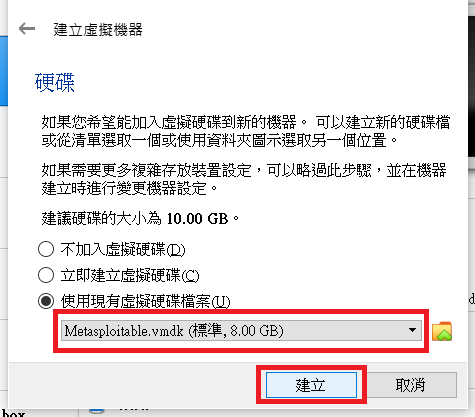

在硬碟的地方,選擇「使用現有虛擬硬碟檔案」,並點擊右邊的「資料夾icon」進行選擇

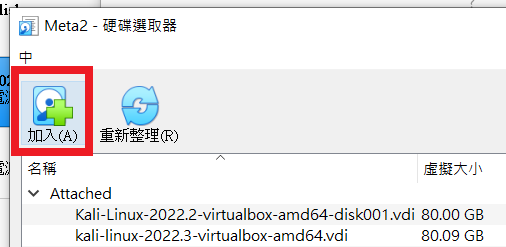

點擊「加入」

到剛剛解壓縮的資料夾裡,選擇這個.vmdk檔

確認有沒有選擇成功,有的話按下「建立」

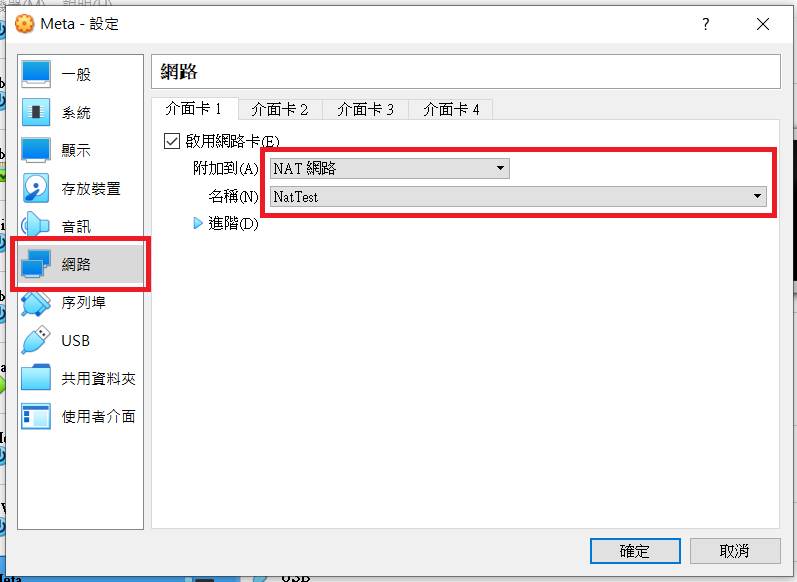

再到 Meta 的設定 > 網路,附加到(A)一樣選「NAT網路」,名稱的地方選擇跟昨天 Kali 設定的一樣(一定要一樣,否則會連不到)

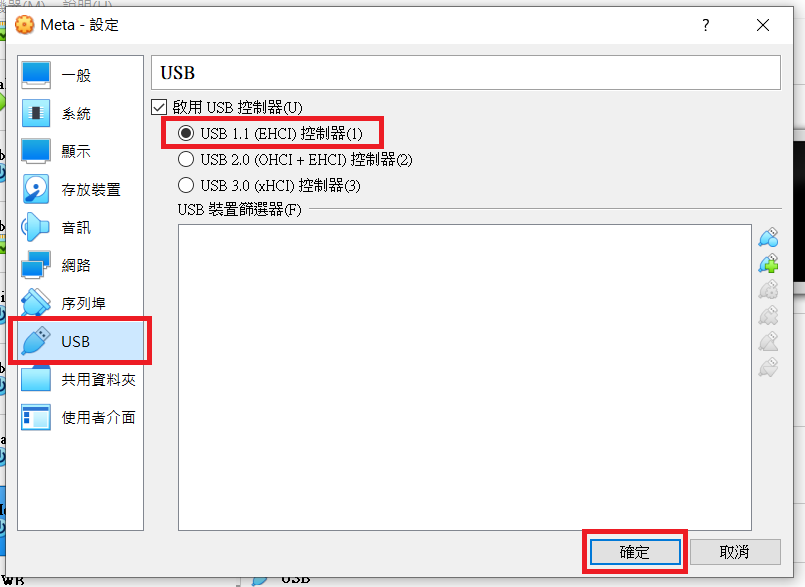

再到 USB 的地方,確定USB控制器選擇的是「USB 1.1」,如果不是會無法啟動它

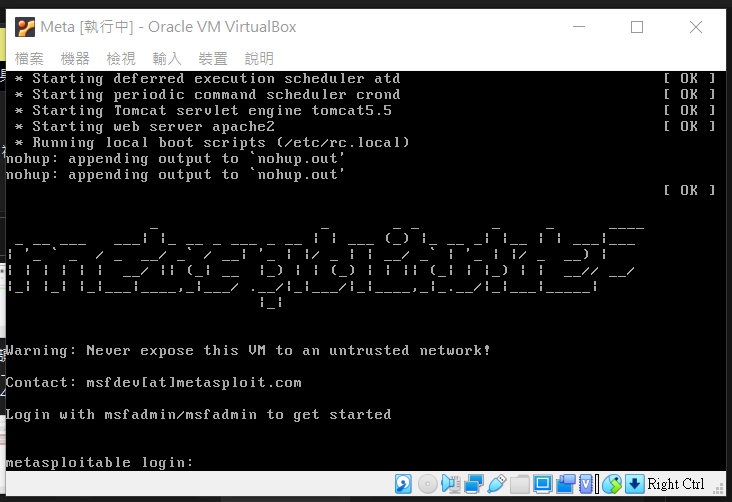

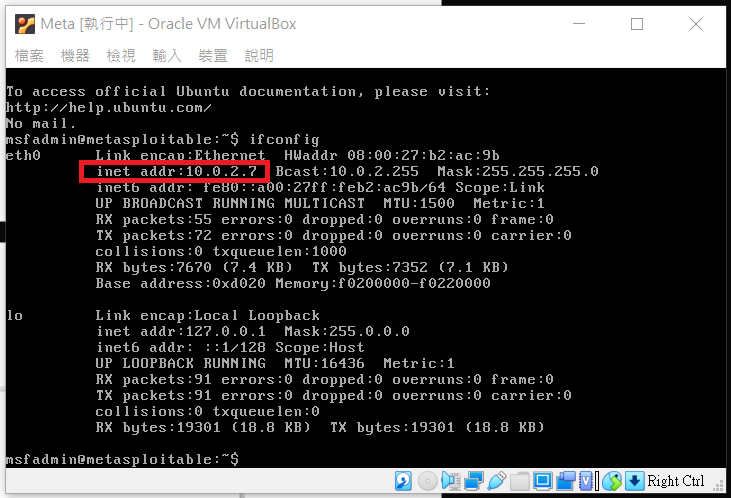

設定完啟動 Meta VM,它的預設帳密為 msfadmin/msfadmin

此時輸入ifconfig,查看它的 IP 位址(這邊每個人的 IP 都會不太一樣,後續操作就照你們自己機器的 IP 即可)

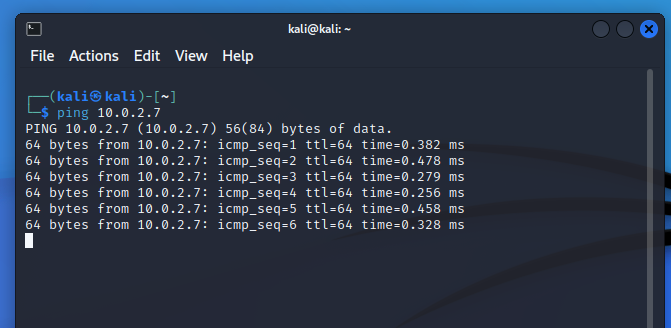

再到 kali 按 ctrl+alt+t 開啟 terminal,輸入ping <你meta的IP位址>,看一下它有沒有連線成功,有的話就會顯示封包狀態

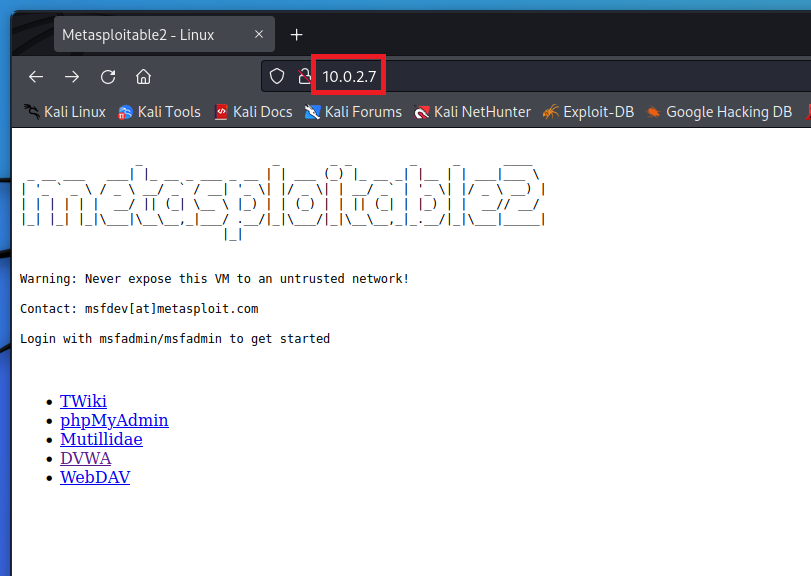

這時你就能打開瀏覽器,在網址列的地方輸入<你meta的IP位址>,就可以看到Metasploitable2的畫面囉!

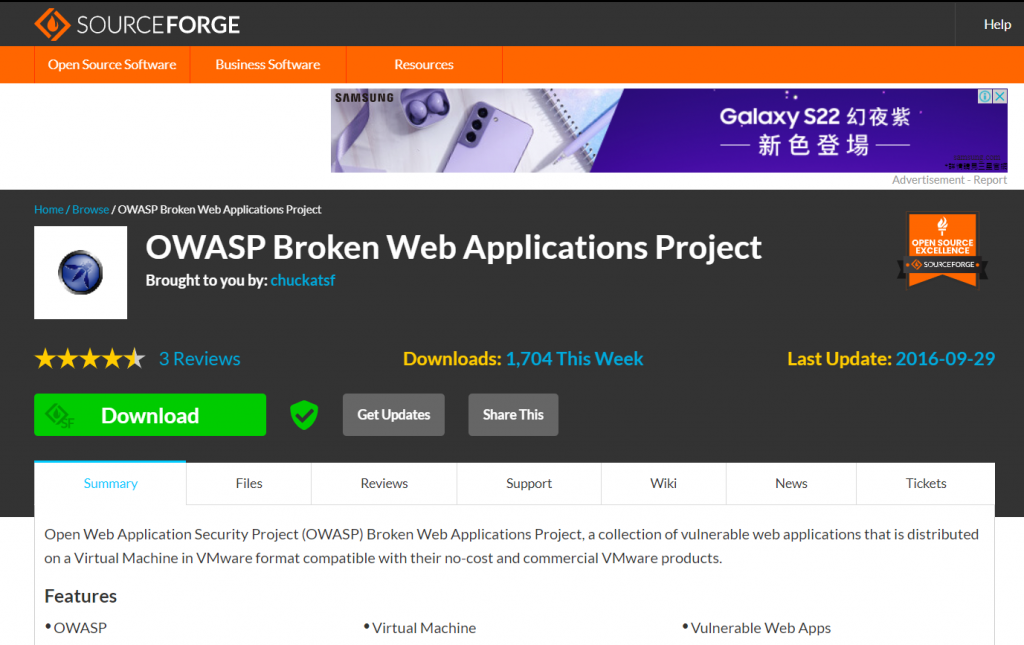

再來載我們的 OWASPBWA

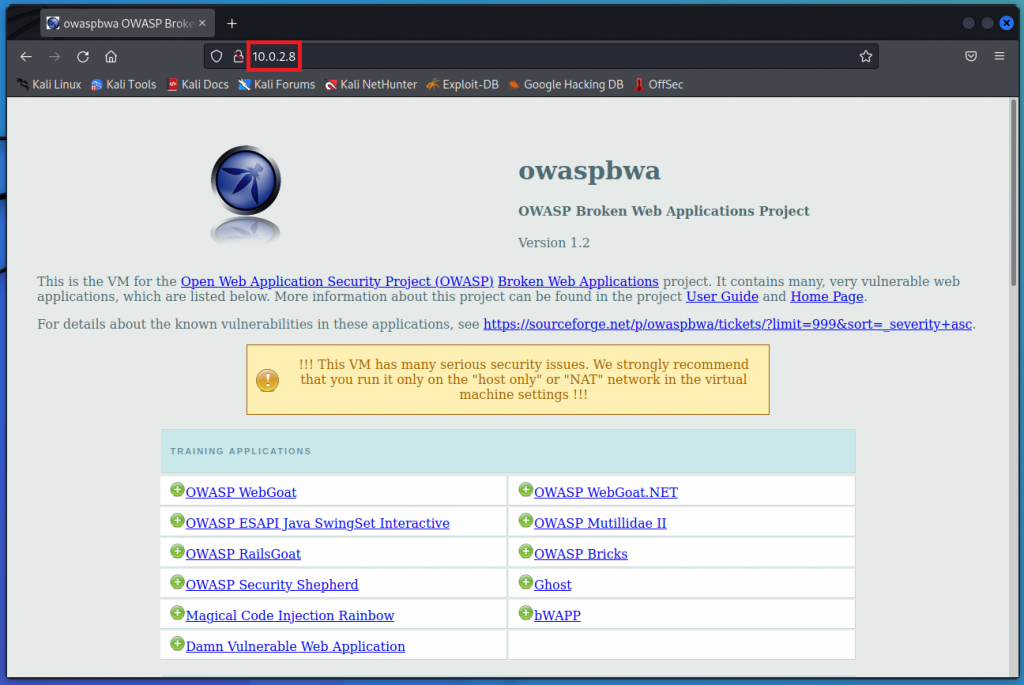

它是國際非營利性研究組織OWASP所開發出來的靶機,裡面有各式各樣已知的漏洞,並對其進行安全分級,讓對資安有興趣的初學者可以「由淺至深」進行實作練習。同時也提供網頁源碼,培養大家從中找出漏洞的能力

首先,先到以下連結(注意:這裡不要直接按 Download)

OWASP download link:https://sourceforge.net/projects/owaspbwa/

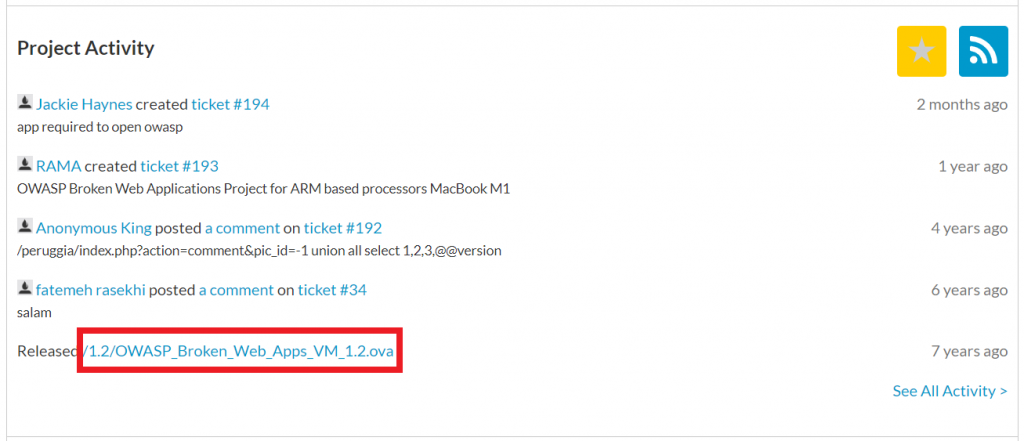

往下滑到Project Activity,點擊「/1.2/OWASP_Broken_Web_Apps_VM_1.2.ova」進行下載

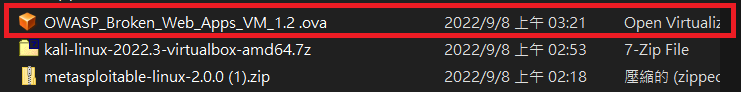

這裡會下載一段時間,因為它檔案很大(有 2.4 GB),所以請大家耐心等候一下

.ova檔是一個打包檔,裡面寫著 VM 虛擬機的相關設定和資訊,目的是為了達到方便、高效率、可攜式、可延展等特性,因此下載完直接點擊它兩下即可

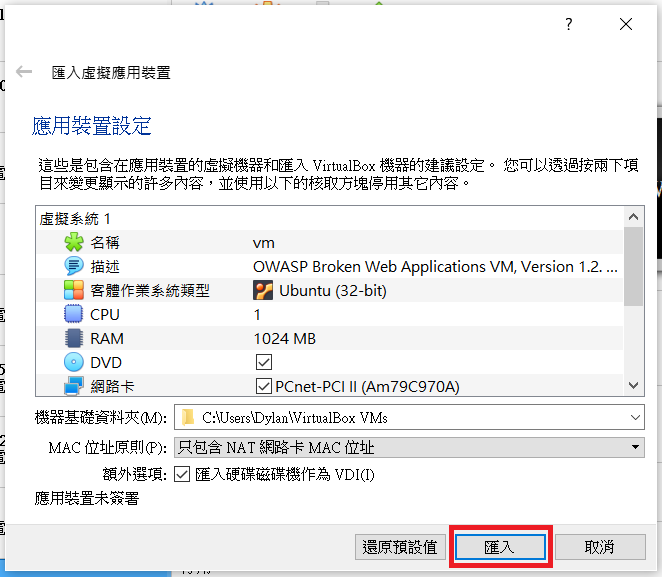

此時它會跳轉到VirtualBox,這邊你可以看到它都幫你設定好了,只要按下「匯入」就好

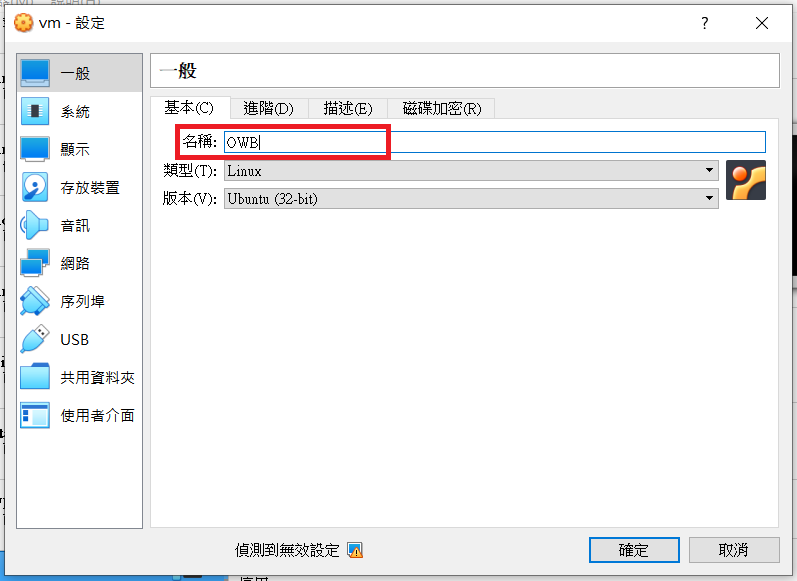

再到設定的地方,更改一下名稱,以便區分

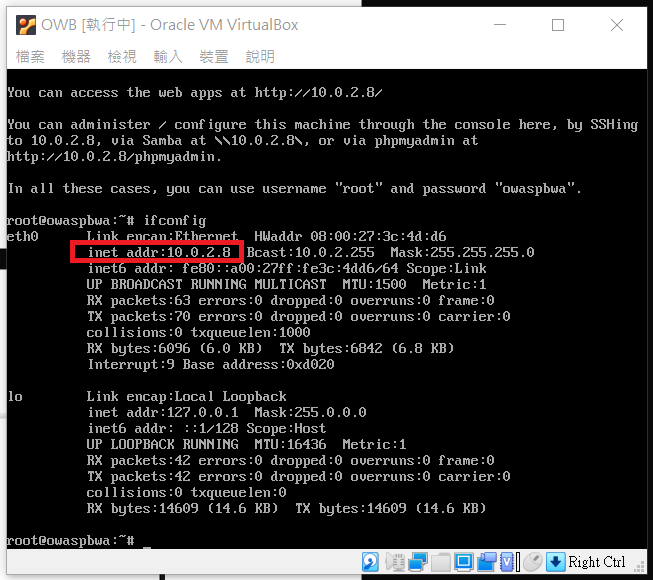

改完後啟動,它的預設帳密為root/owaspbwa,此時用ifconfig看一下 IP 位址為何(這邊每個人的 IP 都會不太一樣,後續操作就照你們自己機器的 IP 即可)

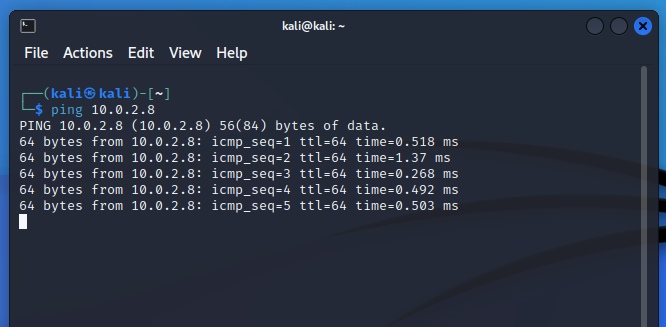

再回 kali 打開 terminal,輸入ping <你owb的IP位址>,看一下它有沒有連線成功,有的話就會顯示封包狀態

這時你就能打開瀏覽器,在網址列的地方輸入<你owb的IP位址>,就可以看到OWASPBWA的畫面囉!

裡面有各式各樣的靶場供大家練習,而我們後面主要會使用到DVWA和Mutillidae II來進行實作

以上就是今天的介紹

如果想跟著做後面的實作,一定要跟著安裝靶機喔!